Algoritmi de criptare a datelor. Metode de criptare simetrice. Algoritmul de criptare RSA. DES algoritmul de criptare. Alegerea unui algoritm de criptare

În vârstă umanitatea noastră din ce în ce computerul refuză să stocheze informații scrise de mână în formă sau imprimate, preferând să facă documente electronice. Și dacă ați obișnuit să furați doar hârtie sau pergament, acum ei sunt hacking informații electronice. Algoritmii înșiși criptarea datelor au fost cunoscute din timpuri imemoriale. Multe civilizații preferau să-și cripteze cunoștințele unice, astfel încât să poată ajunge numai la o persoană cunoștință. Dar să vedem cum toate acestea sunt afișate pe lumea noastră.

conținut

- Ce este un sistem de criptare a datelor?

- De ce este necesar?

- Criptografie: punct de referință

- Lumea modernă: tipuri de algoritmi de criptare

- Algoritmi de criptare simetrici și asimetrici: care este diferența

- Algoritmi de criptare cei mai renumiți și adesea utilizați

- Rsa criptare

- Des criptare

- Aes de criptare

- Probleme cu viruși și decriptare

- O lume pe care nu o știm

- În loc de un cuvânt

Ce este un sistem de criptare a datelor?

În primul rând, trebuie să decideți ce sunt sistemele criptografice în general. Aproximativ, acesta este un algoritm special pentru înregistrarea informațiilor care ar fi ușor de înțeles doar pentru un anumit cerc de oameni.

În acest sens, un străin tot ce vede, ar trebui (în principiu, este) par lipsite de sens set de caractere. Doar cei care cunosc regulile pentru locația lor vor putea citi o astfel de secvență. Fiind cel mai simplu exemplu, puteți defini un algoritm de criptare cu cuvinte de ortografie, de exemplu, înapoi. Desigur, acesta este cel mai primitiv lucru pe care vă puteți gândi. Se înțelege că, dacă cunoașteți regulile de scriere, nu veți putea restabili textul original al lucrării.

De ce este necesar?

Căci ceea ce a fost inventat, probabil, nu este necesar să explicăm. Uite, la urma urmei, ce cantități de cunoaștere rămase din civilizațiile antice astăzi sunt în formă criptată. Fie că anticii nu vroiau să cunoaștem acest lucru, sau toate acestea au fost făcute, astfel încât oamenii să le poată folosi numai atunci când ajung la nivelul dorit de dezvoltare - până acum acest lucru poate fi ghicit.

Cu toate acestea, vorbind despre lumea de astăzi, protecția informațiilor devine una dintre cele mai mari probleme. Judecați-vă pentru că există multe documente în aceleași arhive pe care unele guverne nu ar dori să le disemineze, câte dezvoltări secrete, câte tehnologii noi. Dar toate acestea, în ansamblu, reprezintă scopul principal al așa-zisilor hackeri în sensul clasic al termenului.

Ea vine în minte doar o singură frază care a devenit un clasic principiile de activitate ale Nathan Rothschild: „Cine deține informația, deține lumea“ De aceea, informațiile trebuie să fie protejate de ochii curioși, astfel încât să nu fie folosiți de altcineva în scopuri proprii de mercenar.

Criptografie: punct de referință

Acum, înainte de a analiza însăși structura pe care o are orice algoritm de criptare, vom trece puțin în istorie în acele vremuri timpurii când această știință tocmai a ieșit.

Se crede că arta ascunderii datelor a început activ să se dezvolte cu câteva milenii în urmă înainte de epoca noastră. Primatul este atribuit anticilor sumerieni, regelui Solomon și preoților egipteni. Numai mult mai târziu, aceleași semne și simboluri de runic au apărut. Dar ceea ce este interesant: uneori algoritm de criptare de text (cripta și în timp ce ei) a fost că, în același veche cuneiformă sumeriană un simbol ar putea însemna nu numai o literă, ci un întreg cuvânt, concept sau chiar propoziție. Din această cauză, interpretarea unor astfel de texte, chiar și cu disponibilitatea unor sisteme criptografice moderne, care să permită restabilirea aspectului original al oricărui text, este absolut imposibilă. În termeni moderni, acesta este un algoritm destul de avansat, așa cum este acum comun, de criptare simetrică. Vom trăi pe ele separat.

Lumea modernă: tipuri de algoritmi de criptare

În ceea ce privește protecția datelor confidențiale din lumea modernă, merită să ne ocupăm de acele vremuri când computerele erau necunoscute omenirii. Ca să nu mai vorbim de cât de mult de hârtie a fost transferat la alchimiștilor, sau aceleași templieri, încercând să ascundă textele adevărate cunoscute pentru a le cunoștințele, merită să ne amintim că de la apariția problemei de comunicare a înrăutățit.

Iar aici, probabil, cel mai faimos dispozitiv poate fi numit o mașină de cifru germană a Lumii a Doua numită "Enigma", care în engleză înseamnă "ghicitoare". Din nou, acesta este un exemplu de modul în care sunt utilizate algoritmii de criptare simetrică, esența, care este faptul că shifrovschik și criptanaliștii cunosc cheia (algoritmul), aplicat inițial pentru a ascunde date.

Astăzi, asemenea criptosisteme sunt folosite peste tot. Exemplul cel mai frapant este, să zicem, un algoritm criptare AES256, care este un standard internațional. Din punct de vedere al terminologiei calculatorului, permite utilizarea unei chei de 256 de biți. În general, algoritmi de criptare moderne sunt destul de diverse, și ele pot fi împărțite aproximativ în două mari clase: simetrice și asimetrice. Acestea, în funcție de zona de destinație, sunt acum utilizate pe scară largă. Și alegerea algoritmului de criptare depinde în mod direct de sarcinile și de metoda de restaurare a informațiilor în forma lor originală. Dar care este diferența dintre ele?

Algoritmi de criptare simetrici și asimetrici: care este diferența

Acum, să vedem ce diferență cardinală între astfel de sisteme și pe ce principii se construiește aplicarea lor în practică. După cum este deja clar, algoritmii de criptare sunt asociați cu concepte geometrice de simetrie și asimetrie. Ceea ce înseamnă acest lucru va fi clarificat acum.

Algoritmul de criptare simetric DES, dezvoltat în 1977, implică existența unei singure chei, care, probabil, este cunoscută de două părți interesate. este ușor de utilizat știind o cheie, a pus-o în practică, pentru a citi același set de caractere lipsite de sens, aducându-l, ca să spunem așa, într-o formă ușor de citit.

Și ce sunt algoritmi de criptare asimetrici? Există două taste sunt folosite, care este de a codifica informațiile originale utilizează unul pentru a decripta conținutul - celălalt, și nu este necesar să fie aceeași, sau în același timp, au fost în laturile de codificare și decodificare. Pentru fiecare dintre ele este suficient. Astfel, într-o foarte mare măsură, intrarea ambelor chei în mâini a treia este exclusă. Cu toate acestea, pe baza situației actuale, pentru mulți intruși, furtul de acest tip nu este o problemă deosebită. Un alt lucru este să căutați acea cheie (aproximativ vorbind, parola), care este potrivită pentru decriptarea datelor. Și ar putea exista atât de multe variante încât chiar și cel mai modern calculator le va prelucra de mai multe decenii. După cum sa menționat, nici unul dintre sistemele informatice existente din lume pentru a hack acces la el și a obține ceea ce se numește „interceptarilor“ nu poate și nu va fi în măsură în deceniile următoare.

Algoritmi de criptare cei mai renumiți și adesea utilizați

Dar înapoi la lumea calculatoarelor. Care sunt principalele algoritmi criptografici pentru protejarea informațiilor în stadiul actual de dezvoltare a echipamentelor informatice și mobile?

În majoritatea țărilor, standardul de facto este sistemul criptografic AES bazat pe o cheie de 128 biți. Cu toate acestea, în paralel cu acesta, uneori este folosit algoritmul de criptare RSA, care, deși se referă la criptarea utilizând o cheie publică (publică), este totuși unul dintre cele mai fiabile. Acest lucru, apropo, este dovedit de toți specialiștii de frunte, deoarece sistemul în sine este determinat nu numai de gradul de criptare a datelor, ci și de păstrarea integrității informațiilor. În ceea ce privește evoluțiile timpurii, care include algoritmul de criptare DES, este fără speranță depășit și încercările de înlocuire au fost inițiate în 1997. Atunci a apărut noul standard de criptare avansată AES (mai întâi cu o cheie de 128 biți, apoi cu o cheie de 256 de biți).

RSA criptare

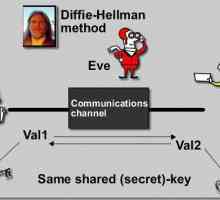

Acum, să aruncăm o privire asupra tehnologiei RSA, care se referă la un sistem de criptare asimetric. Să presupunem că un abonat trimite informații unui altul, criptat folosind acest algoritm.

Pentru criptare, sunt luate două numere suficient de mari X și Y, după care se calculează produsul lor Z, numit modulul. Apoi, selectați un număr străin A, care îndeplinește condiția: 1< A < (X-1) * (Y-1). Este necesar să fie simplu, adică nu au nici un divizor comun cu produsul (X - 1) * (Y - 1) egal cu Z. Apoi calculul B, dar astfel încât (A * B - 1) este împărțit în ( X-1) * (Y-1). În acest exemplu, A este o cheie deschisă, B este o cheie secretă, (Z-A) este o cheie publică, (Z-B) este o cheie privată.

Ce se întâmplă când am navă? Expeditorul creează un text criptat, desemnat ca F, cu mesajul inițial M, urmat de involuție A și multiplicare de către modulul Z: F = M ** A * (mod Z). Receptorul trebuie să calculeze un exemplu simplu: M = F ** B * (mod Z). Aproximativ, toate aceste acțiuni sunt reduse doar la exponentiere. Același principiu funcționează cu opțiunea de a crea o semnătură digitală, dar ecuațiile de aici sunt oarecum mai complicate. Pentru a evita ciocnirea capului cu algebră, acest material nu va fi citat.

În ceea ce privește ruperea, algoritmul RSA criptare confruntă intrusul sarcină aproape de nerezolvat: pentru a calcula cheia B. Aceasta, teoretic, ar putea fi realizat prin utilizarea de factoring (descompunere în factori de numere inițiale X și Y) fondurile disponibile, dar până în prezent nici un astfel de mijloace, prin urmare, sarcina în sine nu devine atât de dificilă - în general, este imposibil.

DES criptare

Aici este o alta, ultima un algoritm de criptare foarte eficient, cu un maxim de 64 de biți bloc de lungime (caracter) din care sunt semnificative numai 56. După cum sa menționat mai sus, această tehnică este învechită, deși a durat destul de mult ca un criptosistemele standard utilizat în SUA chiar și pentru industria de apărare.

Esența cripării sale simetrice este că pentru aceasta se folosește o anumită secvență de 48 de biți. În acest caz, 16 cicluri sunt utilizate pentru operații dintr-un eșantion de chei în 48 de biți. Dar! Toate ciclurile sunt similare în principiu în conformitate cu principiul acțiunii, astfel încât în momentul de față nu este necesar să se calculeze cheia de muncă necesară. De exemplu, una dintre cele mai puternice computere din Statele Unite, în valoare de mai mult de un milion de dolari pentru a „sparge“ criptarea în aproximativ trei ore și jumătate. Pentru mașinile de rang inferior, pentru a calcula chiar secvența în manifestarea maximă, nu durează mai mult de 20 de ore.

AES de criptare

În cele din urmă, în fața noastră este cel mai comun și, așa cum sa crezut până de curând, un sistem invulnerabil - algoritmul de criptare AES. Astăzi este prezentată în trei versiuni - AES128, AES192 și AES256. Prima opțiune este folosită mai mult pentru a asigura securitatea informațiilor dispozitivelor mobile, cea de-a doua este utilizată la un nivel mai înalt. Ca standard, acest sistem a fost introdus oficial în 2002 și imediat suportul său a fost anunțat de Intel, care produce chips-uri de procesoare.

Esența sa, spre deosebire de orice alt sistem de criptare simetrică, este redusă la calcule bazate pe reprezentarea polinomică a codurilor și a operațiilor de calcul cu matrice bidimensionale. Potrivit guvernului Statelor Unite, pentru a sparge o cheie de 128 biți, decodorul, chiar cel mai modern, va necesita aproximativ 149 trilioane de ani. Să nu fim de acord cu o astfel de sursă competentă. Tehnologia informatică în ultimii o sută de ani a făcut un salt, proporțional cu progresie geometrică, astfel încât nu este nevoie să fiți flatată, mai ales că astăzi, după cum sa dovedit, există sisteme de criptare și mai abrupt decât cele pe care Statele Unite le-au declarat absolut rezistente la efracție.

Probleme cu viruși și decriptare

Desigur, vorbim despre viruși. Recent, au existat viruși destul de specifice, ransomware, care criptează întregul hard disk și partiții logice de pe computerul infectat, iar apoi victima primește o scrisoare de notificare că toate fișierele sunt criptate și decripta le pot fi specificate numai putere după ce banca de plată.

În acest caz, ceea ce este cel mai important, este indicat faptul că sistemul AES1024 de criptare a datelor, adică, lungimea cheii a fost aplicat de patru ori mai mare AES256 existente acum, un număr de opțiuni atunci când caută pentru decodorul corespunzător pur și simplu crește enorm.

Și dacă plecăm de la declarația guvernului SUA cu privire la limita de timp pentru decriptarea cheii de 128 de biți, ce zici de timpul necesar pentru a găsi o soluție pentru cazul cheie și variantele sale de lungime de 1024 de biți? A fost aici că SUA a perforat. Ei au crezut, de fapt, că sistemul lor de criptografie pe calculator este perfect. Din păcate, au existat unii specialiști (aparent, în spațiul post-sovietic), care au depășit postulatele "inconfundabile" americane din toate punctele de vedere.

Cu toate acestea, chiar și cei mai importanți dezvoltatori de software antivirus, inclusiv „Kaspersky Lab“, experții care au creat „Doctor Web“, corporația ESET și mulți alți lideri mondiali, pur și simplu ridica din umeri, spun ei, pentru a decodifica un astfel de algoritm este pur și simplu nu sunt bani, dar nu spune nimic în această cale că timpul nu este suficient. Desigur, atunci când contactați asistența pentru clienți oferit pentru a trimite fișierul criptat și dacă există, este de dorit să original - în forma în care a fost înainte de criptare. Din păcate, chiar și analiza comparativă nu a dat rezultate tangibile.

O lume pe care nu o știm

Da, să spunem, dacă urmărim viitorul, neputând să descifrăm trecutul. Dacă te uiți la lumea din mileniul nostru, poți vedea acel împărat roman Guy Julius Caesar în unele dintre scrisorile sale folosind algoritmi de criptare simetrică. Ei bine, dacă te uiți la Leonardo da Vinci, astfel încât toate nu este cumva pe sine dintr-o realizare că, în domeniul criptografiei, omul a cărui viață este acoperit cu un fel de voal de mister, și-a depășit modernitatea timp de secole.

Până în prezent, așa-numitul zâmbet "La Gioconda" nu oferă prea multă odihnă, în care există ceva atât de atrăgător încât omul modern nu poate înțelege. De altfel, în imagine în ceea ce privește anumite caractere (în ochi de rochie, și așa mai departe. D.) a fost recent descoperit că arată în mod clar că toate acestea conține unele mare geniu criptat al informațiilor de astăzi, din păcate, să ne ia nu într-o poziție. Dar nici măcar nu menționăm diferitele tipuri de construcții de mari dimensiuni care ar putea răsturna înțelegerea fizicii din acea vreme.

Desigur, unele minți sunt înclinate numai la faptul că, în cele mai multe cazuri, a fost utilizat un așa-numit „secțiunea de aur“, cu toate acestea, și nu dă cheia tuturor vastul magazin de cunoștințe, despre care se crede sau nu înțelegem, sau pierdut pentru totdeauna. Aparent, criptografii trebuie să facă o treabă incredibilă de lucru pentru a înțelege că algoritmii moderni de criptare uneori nu merg la nici o comparație cu funcționarea civilizațiilor antice. În plus, dacă astăzi există principii general acceptate pentru protecția informațiilor, atunci cele folosite în antichitate, din păcate, sunt complet inaccesibile și neînțeles pentru noi.

Și încă un lucru. Există o credință nerostită că majoritatea textelor antice nu poate fi tradus, deoarece cheile de descifrare a societăților lor secrete bine pazite ca francmasonii, Illuminati, și așa mai departe. D. Chiar și templierii au lăsat amprenta aici. Ce să spun că biblioteca Vaticanului rămâne complet inaccesibilă până acum? Nu există principalele indicii pentru înțelegerea antichității? Mulți experți sunt înclinați la această versiune, crezând că Vaticanul ascunde în mod deliberat această informație de la public. Deci, sau nu, până când nimeni nu știe. Dar un lucru se poate spune cu siguranță - sistemele antice de criptografie nu erau în nici un caz inferioare (sau, poate, superioare) celor utilizate în lumea modernă a calculatoarelor.

În loc de un cuvânt

În cele din urmă, trebuie remarcat faptul că nu toate aspectele legate de sistemele criptografice actuale și de metodele pe care le utilizează au fost luate în considerare aici. Faptul este că, în majoritatea cazurilor, ar fi necesar să se dea formule matematice complexe și să se reprezinte calculele, de la care majoritatea utilizatorilor pur și simplu se vor îndrepta. Este suficient să analizăm un exemplu cu descrierea algoritmului RSA pentru a realiza că orice altceva va arăta mult mai complicat.

Principalul lucru aici este să înțelegem și să pătrundem, ca să spunem așa, esența chestiunii. Ei bine, dacă vorbim despre sistemele moderne care oferă pentru a stoca informații confidențiale într-un mod care să fie disponibil unui număr limitat de utilizatori, nu există prea multe opțiuni aici. În ciuda existenței mai multor sisteme criptografice, aceiași algoritmi RSA și DES pierd în mod clar specificul AES. Cu toate acestea, majoritatea aplicațiilor moderne dezvoltate pentru sisteme de operare complet diferite utilizează AES (în mod natural, în funcție de aplicație și dispozitiv). Dar evoluția "neautorizată" a acestui sistem criptos, spre deosebire de el, mulți, în special creatorii lui, au șocat. Dar, în general, pe baza a ceea ce este disponibil astăzi, mulți utilizatori vor înțelege cu ușurință ce sisteme de criptare a datelor criptografice sunt, de ce sunt necesare și cum funcționează.

Verificați mijloacele pentru a identifica un contact. Cum funcționează verificarea Viber?

Verificați mijloacele pentru a identifica un contact. Cum funcționează verificarea Viber? Ce este FTPS: principiul funcționării și diferențele față de FTP convenționale

Ce este FTPS: principiul funcționării și diferențele față de FTP convenționale Care sunt protocoalele FTPS și SFTP?

Care sunt protocoalele FTPS și SFTP? Portul FTPS - ce este?

Portul FTPS - ce este? CJS este ce? Mijloace de protecție criptografică a informațiilor

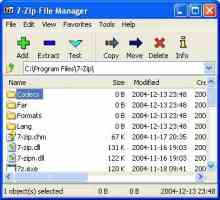

CJS este ce? Mijloace de protecție criptografică a informațiilor Despre ce să deschidem 7z

Despre ce să deschidem 7z Virusul a criptat toate fișierele. Ce să facem în această situație?

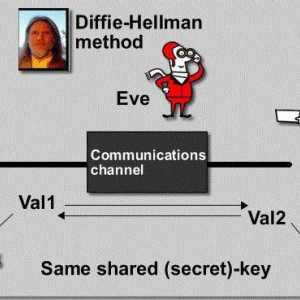

Virusul a criptat toate fișierele. Ce să facem în această situație? Algoritmul Diffie-Hellman: scopul

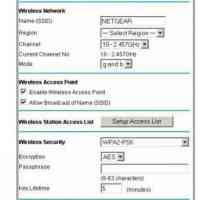

Algoritmul Diffie-Hellman: scopul WPA2-PSK - ce este? Tip de securitate WPA2-PSK

WPA2-PSK - ce este? Tip de securitate WPA2-PSK Criptare RSA. Descrierea și implementarea algoritmului RSA

Criptare RSA. Descrierea și implementarea algoritmului RSA Ce este o eroare de autentificare?

Ce este o eroare de autentificare? Avast SecureLine - ce este? Prezentare generală generală

Avast SecureLine - ce este? Prezentare generală generală AES: criptarea datelor

AES: criptarea datelor Metode criptografice de protecție a informațiilor: concept, caracteristici, poziții cheie

Metode criptografice de protecție a informațiilor: concept, caracteristici, poziții cheie End-to-end criptare: descriere și aplicație

End-to-end criptare: descriere și aplicație Cum se instalează parola pe unitatea flash USB: Instrucțiuni pas cu pas

Cum se instalează parola pe unitatea flash USB: Instrucțiuni pas cu pas Masa Vigenère. Metoda de encirculare polyalphabetic al textului alfabetic

Masa Vigenère. Metoda de encirculare polyalphabetic al textului alfabetic Politica de securitate în sistemele informatice

Politica de securitate în sistemele informatice Criptați fișierele

Criptați fișierele De ce și cum să transcodezi videoclipul?

De ce și cum să transcodezi videoclipul? Cum se pune o parolă pe o unitate flash fără programe?

Cum se pune o parolă pe o unitate flash fără programe?

Ce este FTPS: principiul funcționării și diferențele față de FTP convenționale

Ce este FTPS: principiul funcționării și diferențele față de FTP convenționale Care sunt protocoalele FTPS și SFTP?

Care sunt protocoalele FTPS și SFTP? Portul FTPS - ce este?

Portul FTPS - ce este? CJS este ce? Mijloace de protecție criptografică a informațiilor

CJS este ce? Mijloace de protecție criptografică a informațiilor Despre ce să deschidem 7z

Despre ce să deschidem 7z Virusul a criptat toate fișierele. Ce să facem în această situație?

Virusul a criptat toate fișierele. Ce să facem în această situație? Algoritmul Diffie-Hellman: scopul

Algoritmul Diffie-Hellman: scopul WPA2-PSK - ce este? Tip de securitate WPA2-PSK

WPA2-PSK - ce este? Tip de securitate WPA2-PSK Criptare RSA. Descrierea și implementarea algoritmului RSA

Criptare RSA. Descrierea și implementarea algoritmului RSA Ce este o eroare de autentificare?

Ce este o eroare de autentificare?