Identificare și autentificare: concepte de bază

Identificarea și autentificarea reprezintă baza unor instrumente moderne de securitate software și hardware, deoarece orice alte servicii sunt destinate în principal servirii acestor entități. Aceste concepte reprezintă un fel de prima linie de apărare care oferă securitate spațiul informațional organizație.

conținut

Ce este?

Identificarea și autentificarea au funcții diferite. Primul furnizează subiectului (utilizatorul sau un proces care acționează în numele acestuia) abilitatea de a-și comunica propriul nume. Cu ajutorul autentificării, partea a doua este în sfârșit convinsă că subiectul reprezintă într-adevăr ceea ce susține că este. Adesea, ca sinonim, identificarea și autentificarea sunt înlocuite de expresia "mesaj de nume" și "autentificare".

Ele sunt împărțite în mai multe soiuri. Apoi, vom analiza ce identitate și autentificare sunt și ce sunt.

autentificare

Acest concept prevede două tipuri: una față-verso, atunci când clientul trebuie să dovedească mai întâi serverului autenticitatea și pe ambele părți, adică atunci când se realizează confirmarea reciprocă. Un exemplu standard pentru modul în care este efectuată autentificarea standard și autentificarea utilizatorului este procedura de introducere a unui anumit sistem. Astfel, diferite tipuri pot fi folosite în diferite obiecte.

Într-un mediu în rețea, atunci când identificarea și autentificarea utilizatorilor sunt efectuate pe părți dispersate geografic, serviciul în cauză diferă în două aspecte principale:

- care acționează ca autentificator;

- cum a fost organizat schimbul de date de autentificare și de identificare și modul în care este asigurată protecția acestuia.

Pentru a confirma autenticitatea sa, subiectul trebuie prezentat în una din următoarele entități:

- anumite informații cunoscute (număr personal, parolă, cheie criptografică specială etc.);

- un anumit lucru pe care îl deține (o cartelă personală sau un alt dispozitiv care are un scop similar);

- un anumit lucru care este un element al acestuia (amprente digitale, voce și alte mijloace biometrice de identificare și autentificare a utilizatorilor).

Caracteristicile sistemelor

În mediul de rețea deschisă, părțile nu au o cale de încredere, și se spune că, în general, informațiile transmise de către subiect poate fi, eventual, diferite de informațiile primite și utilizate pentru autentificare. siguranță necesar sniffer rețea activă și pasivă, adică, protecția împotriva corectări, interceptarea sau redare a diferitelor date. opțiunea de transfer Parola în clar nu este satisfăcătoare, și pur și simplu nu se poate salva ziua, și parole criptate, deoarece acestea nu sunt furnizate, de protecție de redare. Acesta este motivul pentru care în prezent este utilizat protocoale mai complexe de autentificare.

Identificarea fiabilă este dificilă nu numai datorită diferențelor amenințări de rețea, dar și pentru o varietate de alte motive. Prima practic orice entitate de autentificare poate fi răpit falsifica sau Cercetași. o tensiune între fiabilitatea sistemului utilizat este de asemenea prezent, pe de o parte, și administratorul de sistem sau utilizator facilitati - pe de altă parte. Astfel, din motive de securitate cerute cu o anumită frecvență cere utilizatorului să re-introducerea informațiilor de autentificare (în loc ca el poate avea să se așeze unii alți oameni), și creează nu doar probleme suplimentare, dar, de asemenea, crește în mod semnificativ sansa de că cineva poate spiona cu privire la introducerea de informații. În plus, fiabilitatea protecției înseamnă un impact semnificativ asupra valorii sale.

Sistemele moderne de autentificare și autentificare acceptă conceptul de conectare unică la rețea, care în primul rând permite satisfacerea cerințelor în termeni de utilizare prietenoasă. Dacă standardul rețeaua corporativă are o mulțime de servicii de informare care oferă posibilitatea unui tratament independent, apoi introducerea repetată a datelor cu caracter personal devine prea oneroasă. În prezent, nu este încă posibil să spunem că utilizarea unei singure intrări în rețea este considerată normală, deoarece deciziile dominante nu au fost încă formate.

Astfel, mulți oameni încearcă să găsească un compromis între accesibilitatea, comoditatea și fiabilitatea mijloacelor prin care se asigură autentificarea / autentificarea. Autorizarea utilizatorilor în acest caz se efectuează în conformitate cu regulile individuale.

O atenție deosebită trebuie acordată faptului că serviciul utilizat poate fi selectat ca obiect de atac pentru disponibilitate. În cazul în care configurarea sistemului este executată astfel încât, după un anumit număr de încercări nereușite, posibilitatea de intrare a fost blocată, atunci în acest caz, intrușii pot opri munca utilizatorilor legali doar cu câteva apăsări de taste.

Autentificare parola

Principalul avantaj al unui astfel de sistem este că este extrem de simplu și familiar pentru majoritatea. Parolele s-au folosit de mult timp de sistemele de operare și de alte servicii și, cu o utilizare corespunzătoare, ele oferă un nivel de securitate care este destul de acceptabil pentru majoritatea organizațiilor. Dar, pe de altă parte, pentru un set comun de caracteristici, astfel de sisteme sunt cele mai slabe mijloace prin care se poate efectua autentificarea / autentificarea. Autorizarea în acest caz este destul de simplă, deoarece parolele ar trebui să fie memorabile, dar combinațiile simple sunt ușor de ghicit, mai ales dacă o persoană cunoaște preferințele unui anumit utilizator.

Uneori se întâmplă că parolele sunt, în principiu, nu ținute secrete, așa cum sunt valori destul de standard specificate în documentația specifică, și nu întotdeauna după instalarea sistemului, le schimba.

La introducerea parolei puteți vedea, iar în unele cazuri oamenii utilizează chiar și dispozitive optice specializate.

Utilizatorii, principalele subiecte de identificare și autentificare, pot raporta de multe ori parolele colegilor, astfel încât să schimbe proprietarul pentru o anumită perioadă de timp. Teoretic, în astfel de situații, va fi mai adecvat să se folosească controlul accesului special, dar în practică nu este folosit de nimeni. Și dacă doi oameni cunosc parola, acest lucru sporește foarte mult șansele ca în cele din urmă și alții să învețe despre el.

Cum pot remedia asta?

Există mai multe moduri în care autentificarea și autentificarea pot fi protejate. Componenta de procesare a informațiilor poate fi asigurată cu următoarele:

- Impunerea diferitelor limitări tehnice. Cele mai comune reguli pentru lungimea parolei, precum și conținutul în ea a anumitor caractere.

- Gestionarea valabilității parolelor, adică necesitatea înlocuirii lor periodice.

- Restricționarea accesului la fișierul de parolă principal.

- Limitați numărul total de încercări eșuate disponibile atunci când vă conectați la sistem. Datorită acestui atacator, trebuie să se efectueze numai acțiuni înainte de autentificare și autentificare, deoarece forța bruta nu poate fi utilizată.

- Formarea preliminară a utilizatorilor.

- Folosind generatoare de parole software specializate care vă permit să creați astfel de combinații care sunt eufonice și destul de memorabile.

Toate aceste măsuri pot fi utilizate în orice caz, chiar dacă alte metode de autentificare sunt utilizate împreună cu parolele.

Parole unice

Opțiunile de mai sus sunt reutilizabile, iar dacă combinația este dezvăluită, atacatorul poate efectua anumite operațiuni în numele utilizatorului. De aceea, ca un mijloc mai puternic rezistente la posibilitatea unei sniffer pasive de rețea, utilizați parole o singură dată, prin care sistemul de identificare și autentificare este mult mai sigur, deși nu la fel de convenabil.

În prezent, unul dintre cei mai populari generatori de software de parole unice este un sistem numit S / KEY, lansat de Bellcore. Conceptul de bază al acestui sistem este că există o anumită funcție F care este cunoscută atât utilizatorului, cât și serverului de autentificare. Următoarea este cheia secretă K, care este cunoscută numai unui anumit utilizator.

La administrarea inițială a utilizatorului, această funcție este utilizată pentru tasta de mai multe ori, după care rezultatul stocat este stocat pe server. În viitor, procedura de autentificare arată astfel:

- În sistemul utilizatorului, un număr vine de la server, care este mai mic decât numărul de utilizări ale tastei pentru funcția respectivă.

- Utilizatorul utilizează funcția pentru cheia secretă existentă care este numărul de ori setat în primul paragraf, după care rezultatul este trimis prin rețea direct către serverul de autentificare.

- Serverul utilizează această funcție pentru a obține valoarea, după care rezultatul este comparat cu valoarea salvată anterior. Dacă rezultatele sunt identice, atunci autenticitatea utilizatorului este setată, iar serverul salvează noua valoare, apoi reduce contorul cu unul.

În practică, implementarea acestei tehnologii are o structură puțin mai complexă, dar în prezent nu este atât de importantă. Deoarece funcția este ireversibilă, chiar dacă parola este interceptată sau recepționată acces neautorizat la serverul de autentificare nu oferă posibilitatea de a obține o cheie secretă și în orice mod să prevadă modul în care următoarea parolă unică va arăta exact.

În Rusia, ca serviciu unificat, se utilizează un portal special de stat - "Sistemul Unificat de Identificare / Autentificare" ("ESIA").

O altă abordare a unui sistem fiabil de autentificare este generarea unei noi parole la intervale scurte, care se realizează și prin utilizarea programelor specializate sau a diferitelor cartele inteligente. În acest caz, serverul de autentificare ar trebui să accepte algoritmul adecvat pentru generarea parolelor, precum și anumiți parametri asociați și, în plus, ar trebui să existe și sincronizarea serverului și a ceasului client.

Kerberos

Pentru prima dată serverul de autentificare Kerberos a apărut la mijlocul anilor 90 ai secolului trecut, dar de atunci a reușit să obțină un număr imens de schimbări fundamentale. În prezent, componentele individuale ale acestui sistem sunt prezente în aproape toate sistemele de operare moderne.

Scopul principal al acestui serviciu este de a rezolva următoarea problemă: există o anumită rețea nesecurizată și nodurile în forma sa concentrat în diverse utilizatori subiecte, și sisteme de servere și software client. Fiecare astfel de entitate este prezentă cheie secretă individuală, precum și la subiecții cu o oportunitate de a demonstra autenticitatea lor la subiectul S, fără de care el pur și simplu nu-l va serviciu, acesta va trebui să recurgă nu numai el însuși, ci și pentru a arăta că el știe unele cheia secretă. În același timp, cu nici o cale de a trimite doar în direcția de dvs. S-cheie secrete ca în primă instanță rețeaua este deschisă, și, în plus, S nu știe, și, în principiu, nu ar trebui să-l cunosc. În această situație, o tehnologie mai puțin simplă este folosită pentru a demonstra cunoașterea acestor informații.

Identificarea electronică / autentificarea prin intermediul sistemului Kerberos prevede utilizarea sa ca o terță parte de încredere, care are informații despre cheile secrete ale site-urilor deservite și de a le ajuta în efectuarea de autentificare pairwise, dacă este necesar.

Astfel, clientul trimite mai întâi o cerere către sistem, care conține informațiile necesare despre acesta, precum și serviciul solicitat. După aceea, Kerberos îi oferă un bilet unic care este criptat cu cheia secretă a serverului, precum și o copie a unor date din acesta, care este clasificată după cheia clientului. În cazul coincidenței, se constată că clientul a fost descifrat pentru el, ceea ce înseamnă că el a fost capabil să demonstreze că cheia secretă este cu adevărat cunoscută. Aceasta indică faptul că clientul este exact persoana pentru care se eliberează el însuși.

O atenție deosebită ar trebui acordată faptului că transferul de chei secrete nu a fost efectuat prin rețea și au fost folosite exclusiv pentru criptare.

Autentificarea folosind date biometrice

Biometria include o combinație de mijloace automate de identificare / autentificare a persoanelor, pe baza caracteristicilor lor comportamentale sau fiziologice. Mijloacele fizice de autentificare și identificare asigură verificarea retinei și a corneei ochilor, a amprentelor digitale, a geometriei feței și a mâinilor, precum și a altor informații individuale. Caracteristicile comportamentale includ stilul de lucru cu tastatura și dinamica semnăturii. Metodele combinate sunt o analiză a diferitelor trăsături ale vocii unei persoane, precum și recunoașterea discursului său.

Astfel de sisteme de identificare / autentificare și criptare sunt utilizate peste tot în multe țări din întreaga lume, dar de mult timp au fost extrem de costisitoare și dificil de utilizat. Recent, cererea de produse biometrice a crescut semnificativ datorită dezvoltării comerțului electronic, deoarece, din punctul de vedere al utilizatorului, este mult mai convenabil să se prezinte decât să-și amintească unele informații. În consecință, cererea generează aprovizionare, astfel că pe piață au început să apară produse relativ ieftine, care se axează în principal pe recunoașterea amprentelor digitale.

În majoritatea cazurilor, biometria este utilizată în combinație cu alte autentificatoare ca hărți intelectuale. Deseori, autentificarea biometrică este doar prima linie de apărare și acționează ca un mijloc de activare a hărților intelectuale, incluzând diverse secrete criptografice. Cu această tehnologie, șablonul biometric este stocat pe aceeași hartă.

Activitatea în domeniul biometriei este destul de ridicată. Deja există un consorțiu adecvat, precum și munca de standardizare a diferitelor aspecte ale tehnologiei este destul de activă. Astăzi puteți vedea o mulțime de articole publicitare, în care tehnologiile biometrice sunt prezentate ca un mijloc ideal de a asigura o securitate sporită și, în același timp, accesibilă masei.

ESIA

sistem de identificare și autentificare ( „ESIA“) este un serviciu special conceput pentru a asigura punerea în aplicare a diferitelor sarcini legate de verificarea autenticității solicitanților și membrii cooperării între agenții în cazul oricăror servicii municipale sau publice în format electronic.

Pentru a avea acces la un „portal unic al structurilor de stat“, precum și orice alte elemente de infrastructură sistemelor informatice de e-guvernare existente, trebuie mai întâi să se înregistreze în contul și, ca urmare, pentru a primi medicamente antiepileptice.

niveluri

Portalul sistemului unificat de identificare și autentificare oferă trei niveluri de bază ale conturilor pentru persoane fizice:

- Simplificată. Pentru a vă înregistra, este suficient doar să indicați numele și prenumele dvs., precum și anumite canale de comunicare specifice sub forma unei adrese de e-mail sau de telefon mobil. Acesta este nivelul primar prin care o persoană are acces numai la o listă limitată de diverse servicii publice, precum și la capacitățile sistemelor informatice existente.

- Standard. Pentru a le primi, trebuie mai întâi să emiteți un cont simplificat și apoi să furnizați informații suplimentare, inclusiv informații din pașaport și numărul contului individual de asigurare. Aceste informații se verifică în mod automat prin intermediul sistemului informatic al fondului de pensii, precum și Serviciul Federal de Migrație, și, în cazul în care testul este de succes, contul este convertit la un nivel standard, acesta se deschide utilizatorul la o listă extinsă de servicii de stat.

- Confirmat. Pentru a obține un astfel de nivel de cont, un sistem unificat de identificare și autentificare cere utilizatorilor să aibă un cont standard, precum și verificarea identității, care se efectuează printr-o vizită personală la sucursala unui serviciu autorizat sau prin obținerea unui cod de activare scrisoare recomandată. În cazul în care confirmarea identității este reușită, contul va trece la un nou nivel, iar utilizatorul va avea acces la o listă completă a serviciilor publice necesare.

În ciuda faptului că procedurile pot părea destul de complicate, de fapt, puteți vedea lista completă a datelor necesare direct pe site-ul oficial, astfel încât înregistrarea completă este posibilă pentru mai multe zile.

Card SIM: dispozitiv

Card SIM: dispozitiv Unde introduc codul de verificare Apple ID și unde îl obțin?

Unde introduc codul de verificare Apple ID și unde îl obțin? Metode și mijloace de protecție a informațiilor

Metode și mijloace de protecție a informațiilor Cum se schimbă autentificarea "ВКонтакте"? Sfaturi

Cum se schimbă autentificarea "ВКонтакте"? Sfaturi Eroare de autentificare WiFi: tableta sau telefonul pe Android nu se pot conecta la rețea

Eroare de autentificare WiFi: tableta sau telefonul pe Android nu se pot conecta la rețea Modificarea autentificării în "colegii de clasă": instrucțiuni pas cu pas

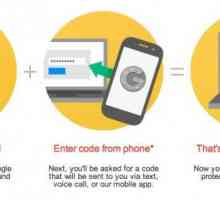

Modificarea autentificării în "colegii de clasă": instrucțiuni pas cu pas Autentificare cu două factori ("Yandex"). Cum să dezactivați autentificarea cu două…

Autentificare cu două factori ("Yandex"). Cum să dezactivați autentificarea cu două… Cum se restabilește conectarea la colegii de clasă

Cum se restabilește conectarea la colegii de clasă Ce este o eroare de autentificare?

Ce este o eroare de autentificare? EDS - ce este? Semnătura electronică digitală: instruire pentru începători

EDS - ce este? Semnătura electronică digitală: instruire pentru începători Telefonul Xiaomi: autentificare și nuanțe de bază

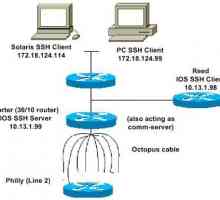

Telefonul Xiaomi: autentificare și nuanțe de bază Client SSH: Configurație. Cel mai bun client SSH

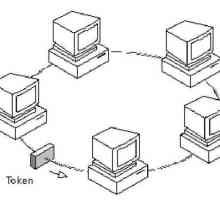

Client SSH: Configurație. Cel mai bun client SSH Token - ce este asta?

Token - ce este asta? Cum de a schimba autentificarea pe Skype, dacă vechea este plictisită?

Cum de a schimba autentificarea pe Skype, dacă vechea este plictisită? Porturi Pptp - protocol de comunicare securizat

Porturi Pptp - protocol de comunicare securizat Politica de securitate în sistemele informatice

Politica de securitate în sistemele informatice Cum îmi schimb datele de conectare Skype? Este posibil?

Cum îmi schimb datele de conectare Skype? Este posibil? Cum se șterge o autentificare pe Skype

Cum se șterge o autentificare pe Skype Cum funcționează Autentificarea Windows 7: Informații utile

Cum funcționează Autentificarea Windows 7: Informații utile Cititor de amprentă ca mijloc de autentificare a unui utilizator

Cititor de amprentă ca mijloc de autentificare a unui utilizator Autentificarea este verificarea identității pe Internet

Autentificarea este verificarea identității pe Internet

Unde introduc codul de verificare Apple ID și unde îl obțin?

Unde introduc codul de verificare Apple ID și unde îl obțin? Cum se schimbă autentificarea "ВКонтакте"? Sfaturi

Cum se schimbă autentificarea "ВКонтакте"? Sfaturi Eroare de autentificare WiFi: tableta sau telefonul pe Android nu se pot conecta la rețea

Eroare de autentificare WiFi: tableta sau telefonul pe Android nu se pot conecta la rețea Modificarea autentificării în "colegii de clasă": instrucțiuni pas cu pas

Modificarea autentificării în "colegii de clasă": instrucțiuni pas cu pas Autentificare cu două factori ("Yandex"). Cum să dezactivați autentificarea cu două…

Autentificare cu două factori ("Yandex"). Cum să dezactivați autentificarea cu două… Ce este o eroare de autentificare?

Ce este o eroare de autentificare? EDS - ce este? Semnătura electronică digitală: instruire pentru începători

EDS - ce este? Semnătura electronică digitală: instruire pentru începători Telefonul Xiaomi: autentificare și nuanțe de bază

Telefonul Xiaomi: autentificare și nuanțe de bază